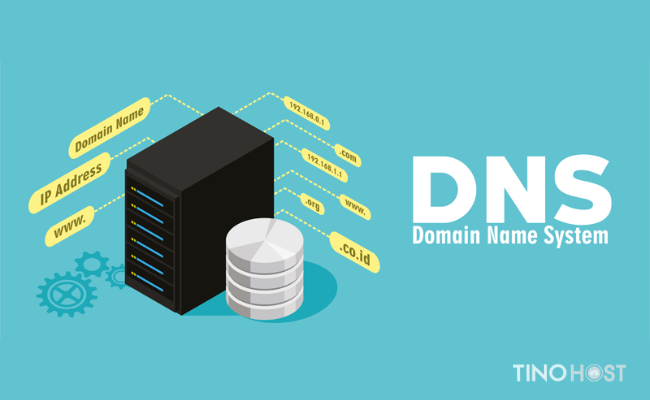

DNS là viết tắt của cụm từ Domain Name System – hệ thống phân giải tên miền, được thiết lập tương đương địa chỉ IP và tên miền. Vậy còn DNSSEC là gì? Để giải đáp cho câu hỏi này, mời bạn cùng Tino Group tìm hiểu qua bài viết này.

Tìm hiểu về DNSSEC

Giải thích về DNS

DNS là một giao thức tiêu chuẩn giúp người dùng Internet nhận biết địa chỉ IP một trang web đang sử dụng. Giống như một danh bạ, bạn có thể tra cứu tên của một người và xem số điện thoại của họ. DNS cũng vậy, cho phép bạn nhập địa chỉ của một trang web và tự động xem địa chỉ IP của trang web đó.

DNSSEC là gì?

DNSSEC là công nghệ được tạo ra để tăng cường chức năng bảo mật cho DNS tránh khỏi tác động giả mạo, làm sai lệch dữ liệu. DNSSEC cung cấp cơ chế xác thực giữa các máy chủ DNS theo từng khu để đảm bảo an toàn dữ liệu.

Lịch sử phát triển DNSSEC

Năm 1990, lỗ hổng bảo mật DNS được phát hiện, bắt đầu cho các kế hoạch nghiên cứu và phát triển cho một hệ thống bảo mật.

DNSSEC lần đầu tiên được triển khai ở cấp cơ sở vào năm 2010.

Miền cấp cao nhất (.ORG) được ký vơi DNSSEC vào năm 2010, tiếp theo đó là (.COM), (.NET) và (.EDU)

4 bản ghi mới của DNSSEC

- Bản chữ ký tài nguyên (RRSIG – Resource Record Signature): lưu trữ thông tin quan trọng được sử dụng để xác thực dữ liệu đi kèm.

- Bản ghi khóa công cộng (DNSKEY – Public Key): sử dụng để xác minh chữ ký trong bản ghi RRSIG.

- Bản ghi ký ủy quyền (DS – Delegation Signer): Chứng thực khu vực được ủy quyền, tham chiếu DNSKEY trong vùng được ủy quyền phụ.

- Bản ghi bảo mật kế tiếp (NSEC – Next Secure): Chứa liên kết của các bản ghi trong vùng và liệt kê các loại bản ghi tồn tại. Liên kết với NSEC để xác thực những bản ghi không tồn tại trong vùng.

3 thành phần chính của cơ sở hạ tầng DNS được DNSSEC triển khai

Máy chủ đệ quy

Máy chủ đệ quy thường được dùng để tra cứu tên miền, người vận hành máy chủ đệ quy cần kích hoạt xác thực DNSSEC. Khi kích hoạt xác thực, máy chủ đệ quy có thể thực hiện các tác vụ bổ sung trên mỗi phản hồi DNS nhận được để đảm bảo tính xác thực.

Máy chủ ủy quyền

Những người xuất bản dữ liệu DNS trên máy chủ định danh cần ký dữ liệu và các bản ghi tài nguyên bổ sung, xuất bản lên miền mẹ khi cần khiết. DNSSEC được kích hoạt, máy chủ có thẩm quyền phản hồi truy vấn DNS bổ sung.

Ứng dụng

Thành phần này tồn tại trên mọi máy khách, từ website đến điện thoại thông minh, bao gồm thư viện trình phân giải các hệ điều hành khác nhau và các ứng dụng như trình duyệt web.

Lợi ích của DNSSEC

Ai được hưởng lợi ích từ DNSSEC?

Ảnh hưởng mở rộng của DNSSEC liên quan đến toàn hệ sinh thái cơ sở hạ tầng Internet. DNSSEC mang lại một số cải tiến quan trọng trong bảo mật của các cơ quan, công ty, nhà cung cấp phần cứng và phần mềm, các tổ chức và người dùng Internet thông thường.

Lợi ích cho người doanh nghiệp và website

- Bảo vệ thương hiệu cho doanh nghiệp và khách hàng

- Giúp cho doanh nghiệp chú trọng đến bảo mật và uy tín.

- Tạo các dịch vụ mới cho doanh nghiệp

- Sử dụng DNS cho các loại dữ liệu an toàn mới

- Tiện ích mở rộng bảo vệ tên miền cung cấp khả năng bảo vệ cho khách hàng và doanh nghiệp.

- Đặt lòng tin vào internet để bảo vệ hoạt động kinh doanh cốt lõi.

- Xây dựng danh tiếng như một tổ chức đi đầu trong việc quan tâm đến bảo mật thông tin cho khách hàng.

Lợi ích đối với ISP

- Giảm thiểu nguy cơ Hacker đánh cắp dữ liệu khách hàng.

- Giúp bảo vệ và xây dựng thương hiệu, uy tín.

- Duy trì sự tin tưởng và lòng trung thành với khách hàng.

- Thể hiện sự ảnh hưởng để định hình tương lai của DNSSEC.

Hoạt động cung cấp tiến độ bảo mật của DNSSEC

Trong DNSSEC, mỗi vùng có một cặp khóa công khai và riêng tư. Khóa công khai được xây dựng bằng DNS, khóa riêng tư giúp giữ an toàn và lưu trữ ngoại tuyến.

DNSSEC sử dụng mô hình bảo mật đáng tin cậy và chuỗi cặp tin từ vùng mẹ sang vùng con. Nếu gặp vùng cấp cao hơn, khóa sẽ được mở công khai ở những vùng cấp thấp.

Khi người dùng muốn truy cập website, trình phân giải sơ khai sẽ yêu cầu địa chỉ IP từ trang web của máy chủ. Sau khi nhận yêu cầu bản ghi từ máy chủ, DNSSEC sẽ khoá lại. Xác minh địa chỉ IP nhận được giống với bản ghi trên máy chủ định danh có thẩm quyền.

Nếu máy chủ định danh xác nhận bản ghi địa chỉ được gửi bởi máy chủ định danh có thẩm quyền và không bị thay đổi khi chuyển tiếp, DNSSEC sẽ phân giải tên miền và người dùng có thể truy cập website.

DNSSEC cũng có chức năng chứng minh một tên miền không tồn tại. Các truy vấn và phản hồi DNS được bảo vệ khỏi các cuộc tấn công và các loại giả mạo chuyển người dùng đến các trang lừa đảo.

Bảo mật DNS thông qua DNSSEC

DNSSEC thực hiện xác minh danh tính các phản hồi từ máy chủ định danh gửi đến, sử dụng công nghệ chữ ký mật mã. DNSSEC thêm chữ ký mật mã vào bản ghi để bảo vệ dữ liệu trong DNS.

Khi sử dụng DNSSEC, trình phân giải DNS sẽ kiểm tra chữ ký mật mã được liên kết với một bản ghi để xác minh trước khi cung cấp phản hồi.

DNSSEC xác thực một loại bản ghi tài nguyên DNS mới và tạo điều kiện xác thực chữ ký mật mã.

Quy trình xác thực DNSSEC

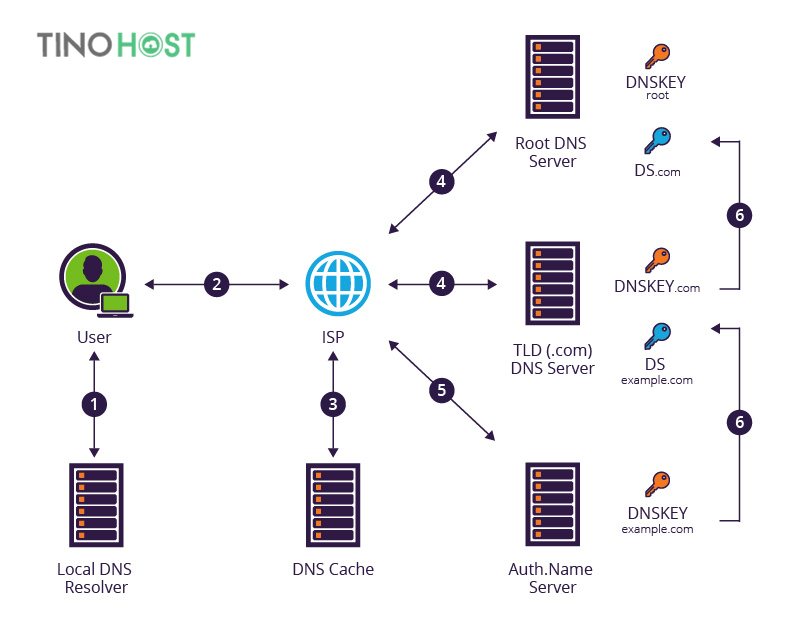

- Người dùng nhập địa chỉ URL vào trình duyệt của họ. Để phát hiện địa chỉ IP cho máy chủ, trình duyệt thực hiện truy vấn các trình phân giải DNS của máy tính cục bộ. Trình phân giải là một thành phần chịu trách nhiệm định vị và trả IP chính xác.

- Nếu trình quản lý sơ khai cục bộ có địa chỉ IP nằm trong bộ nhớ cache, nó sẽ trả về trình duyệt. Nếu không, nó sẽ chuyển yêu cầu đến trình phân giải do ISP quản lý.

- Nếu trình phân giải có địa chỉ trong bộ nhớ cache, nó sẽ trả về địa chỉ. Nếu không, nó sẽ bắt đầu truy vấn để xác định máy chủ DNS lưu thông có thẩm quyền cho miền được yêu cầu.

- Trình phân giải bắt đầu bằng các liên hệ đến máy chủ DNS gốc và được tham chiếu trên DNS miền cao nhất.

- Máy chủ DNS miền cao nhất đề cập đến quá trình phân giải của một máy chủ định danh có thẩm quyền

- Ở mỗi giai đoạn, trình phân giải yêu cầu khóa DNSSEC được liên kết với vùng DNS, để xác minh rằng máy chủ. Máy chủ DNS thẩm quyền cao có thể yêu cầu khóa DNSSEC cho vùng. Máy chủ DNS có thẩm quyền trả về phản hồi DNS, bao gồm các bản ghi RRSIG

- Trình phân giải xác nhận RRSIG, xác minh bản ghi địa chỉ được gửi đến máy chủ định danh có thẩm quyền và không bị thay đổi khi chuyển tiếp. Sau đó, nó sẽ phản hồi DNS được xác thực với địa chỉ IP.

Một số câu hỏi thường gặp về DNSSEC

Làm thế nào để nhận được thông báo về một cuộc tấn công?

Chưa có một hệ thống tiêu chuẩn nào để thông báo cho người dùng về một cuộc tấn công. Một giải pháp khả thi là phát triển các trình duyệt nhận biết DNSSEC thông báo người dùng họ đã chuyển đến trang đã được xác thực.

Khung thời gian nào là hợp lý để triển khai xác thực DNSSEC cho các ISP?

6 tháng là thời gian đủ để tất cả các ISP bắt đầu triển khai xác thực DNSSEC, điều này sẽ giúp cung cấp đủ thời gian để thu hút các nguồn lực thực hiện công việc. Khi các ISP thể hiện cam kết của họ đối với quá trình, thời hạn ban đầu có thể được gia hạn.

Giải pháp thay thế DNSSEC là gì?

Tất cả giả định đều cho rằng tra cứu DNS là không an toàn. Các tương tác giao thức khác trong TCP/IP không an toàn: quảng cáo BGP4, địa chỉ nguồn IP, tra cứu ARF. Rõ ràng một số điểm trong TCP/IP cho rằng bảo mật và quyền riêng tư được xây dựng lên trên lớp này. Lập luận chống lại DNSSEC chỉ đơn giản cho rằng DNS nên được thiết kế ở vị trí cao hơn.

DNSSEC giống TSIG không?

Không giống. TSIG được sử dụng giữa các máy chủ định danh và bảo mật chuyển vùng, trong khi DNSSEC bảo mật tra cứu DNS bằng cách xác thực. Ngay khi bật DNSSEC chuyển vùng vẫn không được xác thực, để bảo mật thông tin liên lạc giữa máy chủ định danh chính và phụ, hãy xem xét thiết lập TSIG.

![Cách tạo workflow trên n8n cơ bản cho người mới bắt đầu [Hướng dẫn chi tiết]](https://wiki.tino.org/wp-content/uploads/2025/04/cach-tao-workflow-co-ban-tren-n8n-cover-150x150.png)