Hầu hết mọi người đều tập trung vào bảo mật dữ liệu vì cho rằng đây là thứ hacker thường xuyên nhắm tới. Tuy nhiên, chúng ta phải hết sức lưu ý một kiểu tấn công mạng khá quen thuộc mang tên Deface. Deface là gì? Cách khắc phục khi website bị tấn công Deface như thế nào? Nếu bạn chưa biết, hãy đọc ngay bài viết dưới đây để hiểu hơn về chúng nhé.

Tấn công Deface là gì?

Định nghĩa Deface là gì?

Tấn công Deface được định nghĩa là hình thức tấn công mạng làm thay đổi giao diện trực quan của một trang web. Với kiểu tấn công này, hacker sẽ thông qua một kẻ hở hoặc một điểm yếu nào đó để đột nhập vào máy chủ website sau đó chỉnh sửa nội dung mà chúng muốn.

Khi thực hiện Deface, hacker thường sử dụng SQL Injection để đăng nhập vào tài khoản admin và chiếm quyền kiểm soát trang web, đây được xem là phương pháp phổ biến nhất. Các cuộc tấn công này có thể xuất phát với nhiều mục đích khác nhau như:

- Mục đích tốt: Nhằm chỉ ra lỗ hổng trong việc duy trì bảo mật máy chủ của quản trị viên hệ thống hoặc những điểm yếu tồn tại trên website

- Tấn công chỉ để chứng tỏ bản thân: Dấu hiệu nhận dạng mục đích này là giao diện sau khi bị tấn công thường có dòng chữ Hack by…

- Mục đích xấu: Nguyên nhân có thể do thù hằn cá nhân, nội dung thường bị đổi thành các vấn đề tiêu cực liên quan đến chính trị, tôn giáo hoặc lăng mạ doanh nghiệp.

Trong đa số các trường hợp, những cuộc tấn công này không gây tổn thất quá nhiều, thậm chí là vô hại. Tuy nhiên, chúng có thể được sử dụng như một cách đánh lạc hướng và ẩn đằng sau là những hành vi nguy hiểm khác, như upload phần mềm độc hại hoặc xóa các file cần thiết khỏi máy chủ.

Lý do website bị tấn công Deface?

Nguyên nhân chính khiến website bị tấn công Deface là vấn đề bảo mật còn nhiều điểm yếu, tạo điều kiện cho các hacker dễ dàng có thể upload file lên máy chỉ (ví dụ: bypass upload fckeditor), hoặc chiếm quyền đăng nhập vào trang quản trị website (ví dụ: SQL Injection), các website được cho là an toàn vẫn có thể bị deface nếu hosting nằm trên server bị tấn công (Local Attack).

Một số ví dụ điển hình cho hình thức tấn công deface

Vụ website sân bay Tân Sơn Nhất bị hack

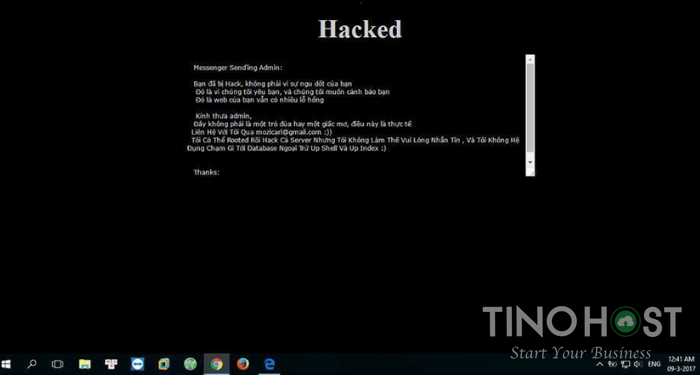

Vào lúc 23h tối 8/3/2017 website của sân bay Tân Sơn Nhất bị một hacker tấn công. Tuy nhiên, với mục đích cảnh báo về lỗ hổng tồn tại trong website này, kẻ tấn công đã để lại lời nhắn như hình bên dưới. Được biết lúc bấy giờ, hacker này chỉ mới 15 tuổi.

Ngoài ra,vẫn còn một hacker khác cũng sinh năm 2002 đã thực hiện Deface ở nhiều sân bay trong nước. Vào ngày 9-3-2017, hàng loạt website của các cảng hàng không khác như Vinh, Liên Khương, Buôn Ma Thuột, Thọ Xuân, Tuy Hòa, Rạch Giá,… cũng bị tấn công, không thể truy cập vào màn hình hiển thị đồng thời cũng không tìm thấy địa chỉ DNS của máy chủ website.

Vụ hacker Bùi Minh Trí tấn công website của bộ giáo dục

Lúc 14 giờ ngày 27-11-2006, khi vào website của Bộ giáo dục sẽ phát hiện ảnh của Bộ trưởng Bộ GD-ĐT lúc bấy giờ là ông Nguyễn Thiện Nhân đã được thay bằng hình ảnh của một thanh niên cởi trần ngồi trước màn hình vi tính. Đó là Bùi Minh Trí, sinh năm 1989, học sinh lớp 12 chuyên Lý – Tin Trường trung học phổ thông chuyên Nguyễn Bỉnh Khiêm, Vĩnh Long.

Theo lời khai của hacker, mục đích ban đầu của anh ta là để cảnh báo cho quản trị viên những lỗi cơ bản của website, nhưng do không nhận được hồi âm nên đã thay hình ảnh của mình với dòng chữ “Catch me if you can”.

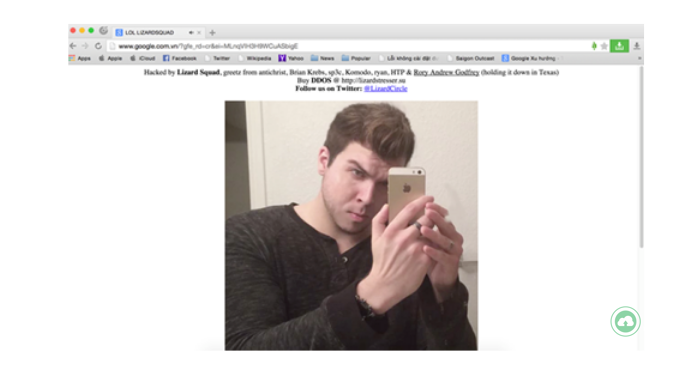

Vụ google.com.vn bị hack vào ngày 23/2/2015

Vào ngày 23/2/2015, một nhóm hacker Lizardsquad đã tấn công và thay đổi nội dung trang tìm kiếm của Google Việt Nam để hiển thị một bức hình selfie có lời mời follow trang Twitter của nhóm @LizardCircle. Tuy nhiên, chỉ khi người dùng sử dụng DNS của Google sau đó truy cập vào google.com.vn mới bị ảnh hưởng. Ngoài ra, các phiên bản cho di động, phiên bản dành cho những quốc gia khác cũng như các dịch vụ Youtube, Gmail,… đều không bị ảnh hưởng.

Các nguyên nhân khiến website bị tấn công Deface và cách khắc phục

Các nguyên nhân bị Deface

Lỗi SQL injection

Thông lỗ hổng của việc kiểm tra dữ liệu đầu vào trong các ứng dụng web và các thông báo lỗi của hệ quản trị cơ sở dữ liệu trả về, hacker sẽ thi hành các câu lệnh SQL bất hợp pháp. Bằng việc tận dụng lỗi SQL injection, hacker được phép thực hiện các thao tác, delete, insert, update, v.v. trên CSDL của ứng dụng, thậm chí là máy chủ mà ứng dụng đó đang chạy. Đây là phương pháp tấn công thường thấy nhất ở hình thức Deface.

Lỗi XSS (Cross Site Scripting)

Kiểu tấn công này cho phép hacker chèn vào website những đoạn script độc hại (thông thường là javascript hoặc HTML) và sẽ được thực thi ở phía người dùng. Ví dụ tại các form tìm kiếm, comment, form đăng nhập. Đối với XSS, người bị tấn công là người dùng chứ không phải website với mục đích chính là đánh cắp thông tin.

Lỗ hổng Remote File Include

Thông qua Remote File Include, hacker include và thực thi trên máy chủ mục tiêu một tệp tin được lưu trữ từ xa. Chúng có thể sử dụng RFI để chạy một mã độc trên cả máy của người dùng và phía máy chủ. Tác hại của kiểu tấn công này không dừng lại ở việc đánh cắp tạm thời session token hoặc các dữ liệu của người dùng mà còn có thể tải lên các webshell, mã độc nhằm đến xâm hại hoàn toàn hệ thống máy chủ.

Do mật khẩu yếu, không cập nhật phiên bản

Việc đặt mật khẩu quá yếu, quá đơn giản (không đủ độ dài ký tự, không có các ký tự viết hoa, ký tự đặc biệt,…) làm cho website thiếu cơ chế chống brute force khiến kẻ tấn công có thể dò mật khẩu admin. Hoặc đơn giản là do mật khẩu bị đánh cắp.

Một số module, plugin hay extension đã cũ bị dính các lỗi bảo mật hoặc không được cập nhật phiên bản mới khi dùng các mã nguồn mở hiện nay thường là joomla, wordpress,…

Phương pháp khắc phục khi website bị deface

Thông thường mục tiêu tấn công Deface chủ yếu là vào các trang mặc định như: index.php, index.html, home.html, default.html, trangchu.html…..thì chỉ cần xử lý các trang mặc định này là được.

Tuy nhiên, nếu hacker không thay đổi nội dung những file trên thì bạn khó thể phát hiện và bạn sẽ nhận được cảnh báo từ việc truy cập website hoặc nhà quản lý hosting.

Dưới đây là phương pháp xử lý khi website bị tấn công:

Bước 1: Khắc phục tạm thời

Các quản trị viên cần kiểm tra và xóa các tài khoản lạ trên hệ thống, đổi password các tài khoản FTP, SSH, phpmyadmin, database, tài khoản quản trị website…Đồng thời, thông báo “Nâng cấp/Bảo trì” tại trang chủ cho khách hàng biết để không làm xấu hình ảnh của doanh nghiệp, cơ quan.

Bước 2: Rà soát và xử lý

Để kiểm tra file nào đã bị sửa đổi trên website, bạn có thể thực hiện bằng cách so sánh với bản backup trước đó. Câu lệnh được sử dụng là: # diff -qr. Hoặc lệnh: # md5sum. Sau khi đã xác định chính xác file bị thay đổi trong mã nguồn, bạn cần kiểm tra kỹ lại các file này một lần nữa bằng cách sử dụng các trình editor để tìm kiếm theo một số hàm nguy hiểm thường được sử dụng trong web shell. Đặc biệt nên kiểm tra database và phân tích hiện trường.

Bước 3: Phân tích và xử lý những thành phần độc hại hiện có

Sau khi đã phân tích hiện trường và xác định được các mẫu file độc hại (nếu có). Bạn hãy bắt đầu tiến hành phân tích hành vi của mã đó để khoanh vùng và theo dõi các kết nối đến server. Sau đó xử lý mã độc ra khỏi server bị nhiễm bằng cách loại bỏ tiến trình, xóa file shell, xóa key khởi động.

Bước 4: Xác định và vá lỗ hổng website

Sau khi xác định được các lỗ hổng thì tiến hành phối hợp với các bộ phận liên quan để tiến hành vá chúng. Ngoài ra, nên cập nhật phiên bản mới cho mã nguồn (đối với website sử dụng nguồn mở như WordPress, Joomla…) các module, plugin.

Bước 5: Điều tra nguồn tấn công

Sau khi phân tích shell và mã độc (nếu có). Bước tiếp theo là tìm ra chi tiết thông tin server điều khiển, địa chỉ tải mã độc. Sau đó gửi yêu cầu trợ giúp điều tra tới các cơ quan chức năng. Gửi cảnh báo tới các cơ quan đơn vị khác có liên quan để đề cao cảnh giác.

Bước 6: Đưa website hoạt động trở lại bình thường

Sau khi đã khắc phục tình trạng bị tấn công, cần nhanh chóng đưa website hoạt động trở lại bình thường để tránh gián đoạn các hoạt động kinh doanh của doanh nghiệp.

Trong quá trình vận hành, cần thường xuyên theo dõi, thực hiện backup dữ liệu, kiểm tra bảo mật cho website để tránh những sự cố đáng tiếc xảy ra.

Không chỉ những trang web thông thường, các “ông lớn” như Google hay Facebook vẫn có thể trở thành nạn nhân của Deface nếu họ để xuất hiện các lỗ hổng trên website. Dù tấn công Deface không quá đáng sợ nhưng sẽ mang lại phiền phức nếu website của bạn gặp phải trường hợp này. Hy vọng qua bài viết này, bạn sẽ hiểu hơn về Deface và cách để khắc phục khi bị tấn công.

FAQs về Deface

Dấu hiệu nào cho thấy website đã bị tấn công Deface?

Nếu website của bạn xuất hiện những dấu hiệu dưới đây thì có thể đã bị Deface:

- Website tự động đăng tải một số nội dung hoặc tin tức trái phép.

- Web server xuất hiện một vài file lạ, shell hoặc những tập tin có nội dung đã được mã hóa.

- Website tự động chuyển hướng đến các website lạ thường xuyên.

- Khi truy cập website thông qua kết quả tìm kiếm của Google sẽ nhận được cảnh báo.

- Website của bạn xuất hiện trên các diễn đàn hacker hoặc các trang thống kê những website bị hacker tấn công.

Cách để giúp website phòng tránh Deface là gì?

Dù website của bạn có an toàn như thế nào cũng nên dùng những cách dưới đây để phòng tránh các cuộc tấn công Deface:

- Tiến hành quét shell hay các mã độc trên server khi xảy ra sự cố, sau đó xác định nguyên nhân, upload source phiên bản mới để khắc phục.

- Kiểm tra dữ liệu website thường xuyên (để ý thời gian tập tin, thư mục bị thay đổi).

- Thường xuyên backup dữ liệu theo định kỳ để lúc cần có thể restore lại ngay.

- Không nên cài đặt các module, plugin, extension,… không thật sự cần thiết và không rõ nguồn gốc ( nên download module, plugin, extension,… từ các trang web uy tín).

- Nên đổi mật khẩu quản trị theo kỳ hạn và lưu giữ cẩn thận. Bên cạnh đó, hãy đặt mật khẩu mạnh, có các ký tự chữ số và ký tự đặc biệt.

- Hạn chế có nhiều quản trị viên

Website bị tấn công Deface có lấy lại được không?

Có thể lấy lại website bị Deface, chỉ có điều sẽ tốn nhiều thời gian và nguồn lực. Nhìn chung, các cuộc tấn công deface không quá nghiêm trọng. Việc bạn cần làm đầu tiên là thông báo cho khách hàng biết website đang gặp vấn đề gì để khách hàng hiểu được tình hình bạn đang gặp phải. Sau đó hãy thực hiện các bước trên bài viết để khôi phục lại website của bạn.

Các tin tặc (hacker) sẽ bị xử lý như thế nào nếu thực hiện hành vi Deface?

Để xử lý các hacker thực hiện hành vi Deface nếu bị phát hiện và cần xem xét mức độ nghiêm trọng mà cuộc tấn công đó để lại như thế nào mới có thể đưa ra phán quyết hợp lý dựa trên những quy định của Pháp luật Việt Nam.