Trong hành trình không ngừng phát triển của công nghệ, Internet đã trở thành một phần không thể tách rời trong cuộc sống hàng ngày của chúng ta. Tuy nhiên, điều này cũng mang đến một loạt các mối đe dọa về an ninh mạng. Một trong số đó là Cross-Site Scripting (XSS). Vậy Cross-Site Scripting (XSS) là gì? Nguyên nhân và cách phòng tránh XSS như thế nào? Các bạn hãy cùng TinoHost khám phá qua bài viết dưới đây nhé!

Tổng quan về Cross-Site Scripting (XSS)

Cross-Site Scripting (XSS) là gì?

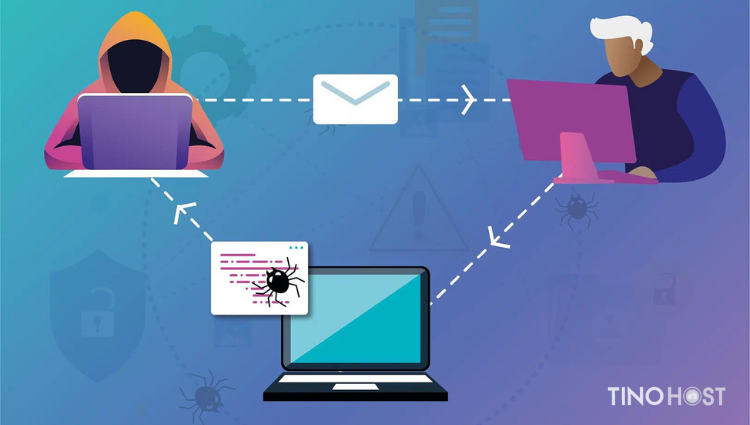

Cross-Site Scripting (XSS) là một loại tấn công phổ biến trên Internet mà hacker sử dụng để chèn mã độc hại vào trang web hoặc ứng dụng web. Trong tấn công này, hacker sẽ chèn mã JavaScript hoặc HTML độc hại vào trang web, khiến người dùng khi truy cập trang web đó sẽ thực hiện các hành động không mong muốn.

XSS thường được sử dụng để đánh cắp thông tin đăng nhập, session cookie hoặc thậm chí kiểm soát tài khoản người dùng một cách trái phép.

Điểm độc đáo của XSS chính là việc tấn công xảy ra ngay trên trình duyệt của người dùng chứ không phải trực tiếp trên trang web hoặc máy chủ. Điều này khiến cho XSS trở thành một trong những mối đe dọa lớn đối với bảo mật trực tuyến và cần có sự chú ý đặc biệt từ phía người quản trị trang web và nhà phát triển ứng dụng web.

Tấn công Cross-Site Scripting (XSS) hoạt động như thế nào?

Chèn mã độc vào bình luận hoặc form đăng ký

Hacker có thể chèn mã độc hại vào các hộp bình luận, form đăng ký hoặc bất kỳ vùng nhập liệu nào mà trang web cho phép người dùng nhập dữ liệu. Nếu trang web không kiểm tra hoặc lọc dữ liệu này đúng cách, mã độc sẽ được lưu trữ trong cơ sở dữ liệu hoặc hiển thị trực tiếp trên trang web.

Chèn mã độc vào URL

Hacker có thể chèn mã độc vào các tham số của URL. Khi người dùng nhấp vào liên kết chứa mã này, chúng sẽ được truyền đến trang web. Nếu trang web không kiểm tra đúng cách, mã độc sẽ thực thi trong trình duyệt của người dùng.

Chèn mã độc trong dữ liệu đang được chuyền đi

Trong trường hợp các trang web cho phép người dùng nhập dữ liệu được hiển thị cho các người dùng khác, hacker có thể chèn mã độc hại vào dữ liệu này. Khi người dùng khác xem dữ liệu đó, mã độc hại sẽ được thực thi trong trình duyệt của họ.

Chèn mã độc vào cookies

Nếu trang web không cài đặt các thuộc tính bảo mật đúng cách cho cookies, hacker có thể chèn mã độc hại vào đó. Khi cookies này được trình duyệt gửi đến máy chủ, mã độc sẽ được thực thi.

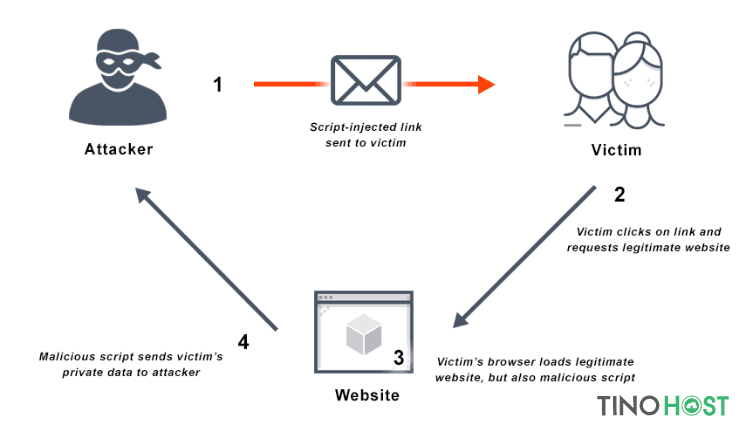

Các bước tấn công XSS

Chèn mã độc hại

Hacker chèn mã độc hại vào các trang web hoặc ứng dụng web mà người dùng có thể truy cập. Điều này thường xuyên xảy ra thông qua các trường nhập dữ liệu, chẳng hạn như hộp thoại tìm kiếm, biểu mẫu đăng nhập hoặc diễn đàn.

Người dùng truy cập vào trang web bị tấn công

Khi người dùng truy cập trang web chứa mã độc hại, trình duyệt của họ sẽ tải và thực thi mã đó mà không cần sự chấp nhận của họ.

Thực hiện các hành vi độc hại

Mã độc có thể thực hiện nhiều hành động gây hại cho người dùng, chẳng hạn như đánh cắp thông tin đăng nhập, phiên làm việc của người dùng hoặc thay đổi nội dung của trang web.

Truy cập cookies và thông tin người dùng

Ngoài ra, XSS có thể sử dụng mã JavaScript để truy cập cookies hoặc thông tin khác lưu trữ trong trình duyệt. Điều này giúp hacker có thể đánh cắp thông tin cá nhân của người dùng.

Phân loại tấn công Cross-Site Scripting (XSS)

Stored XSS

Trong Stored XSS, mã độc được chèn vào cơ sở dữ liệu của ứng dụng hoặc trang web. Khi người dùng truy cập trang bị tấn công, mã độc này được tải và thực thi trực tiếp từ cơ sở dữ liệu.

Điều này thường xảy ra trong các trường hợp như diễn đàn, hộp bình luận hoặc các trang web mà người dùng có thể lưu trữ dữ liệu như trang cá nhân.

Reflected XSS

Với tấn công Reflected XSS, mã độc được chèn vào các yêu cầu HTTP, sau đó, “phản ánh” trở lại người dùng trong các trang web hoặc ứng dụng web. Điều này thường xảy ra khi ứng dụng không kiểm tra đầu vào đúng cách rồi chuyển giá trị đầu vào đó trở lại các trang web không an toàn.

Khi người dùng nhấp vào một liên kết hoặc URL chứa mã độc, mã sẽ được thực thi.

DOM-based XSS

Thay vì chèn mã độc vào HTML hoặc yêu cầu HTTP, DOM-based XSS sử dụng JavaScript để thực hiện các hành động độc hại trên trang web mà không cần tải lại trang hoặc tương tác với máy chủ.

Tấn công Cross-Site Scripting (XSS) gây thiệt hại gì?

Đánh cắp thông tin người dùng

Khi người dùng truy cập trang web bị nhiễm mã XSS, thông tin cá nhân của họ như tên đăng nhập, mật khẩu và thông tin tài khoản ngân hàng có thể bị đánh cắp.

Sửa đổi nội dung trang web

Hacker có thể sử dụng XSS để thay đổi nội dung trang web hoặc hiển thị thông điệp giả mạo từ trang web đó. Điều này có thể dẫn đến việc người dùng bị lừa tin tưởng vào thông tin không chính xác hoặc truy cập các trang web giả mạo với mục đích xấu.

Thực hiện các hành động mà người dùng không mong muốn hoặc không biết

Nếu người dùng đang đăng nhập vào một trang web và trang web này đã bị tấn công XSS, hacker có thể đánh cắp phiên làm việc (session) của người dùng để thực hiện các hành động độc hại khác.

Lây nhiễm mã độc cho người khác

Mã JavaScript độc hại có thể được chèn vào các trang web phổ biến và lây nhiễm sang các người dùng khác khi họ truy cập.

Tấn công DoS (Denial of Service)

XSS có thể được sử dụng để tạo ra các yêu cầu truy cập đồng loạt đến một trang web cụ thể, dẫn đến quá tải và làm cho trang web trở nên không thể truy cập được.

Ảnh hưởng đến danh tiếng của trang web

Khi một trang web bị tấn công XSS, danh tiếng của trang web và tổ chức chủ sở hữu có thể bị ảnh hưởng nặng nề, làm giảm sự tin tưởng của người dùng đối với trang web đó.

Làm thế nào để phát hiện bị tấn công Cross-Site Scripting (XSS)?

Kiểm tra dữ liệu đầu vào của người dùng

Hãy kiểm tra tất cả dữ liệu đầu vào của người dùng (ví dụ: biểu mẫu, tham số URL) để đảm bảo rằng chúng không chứa mã JavaScript hoặc mã HTML không an toàn.

Nếu có dữ liệu không được mã hóa đúng, đó có thể là một điểm yếu mà hacker có thể khai thác

Kiểm tra Log và Monitor hệ thống

Theo dõi log và sự kiện trên hệ thống web để phát hiện bất thường. Nếu có các yêu cầu hoặc hoạt động không thường xuyên từ người dùng, có thể đó là dấu hiệu của một cuộc tấn công XSS.

Sử dụng các công cụ kiểm tra bảo mật

Có nhiều công cụ bảo mật web như OWASP ZAP, Burp Suite hoặc Acunetix Scanner có khả năng phát hiện các lỗ hổng XSS tự động. Những công cụ này sẽ quét toàn bộ trang web để xác định và báo cáo các lỗ hổng XSS có thể tồn tại.

Kiểm tra thủ công

Thực hiện kiểm tra thủ công bằng cách thử chèn các đoạn mã độc vào các trường nhập liệu và xem liệu chúng có được hiển thị đúng cách hay không.

Ví dụ: Thử nhập script <script>alert(document.cookie)</script>

Nếu script này đang được thực thi, rất có khả năng XSS đang xảy ra.

Hãy kiểm tra cẩn thận các trang web và ứng dụng mà bạn xem xét để phát hiện các dấu hiệu của lỗ hổng XSS.

Cách ngăn chặn Cross-Site Scripting (XSS)

Kiểm soát đầu vào

Để ngăn XSS, bạn cần kiểm tra và lọc dữ liệu đầu vào từ người dùng, đặc biệt là dữ liệu được hiển thị trên trang web của bạn. Sử dụng các thư viện và công cụ bảo vệ như OWASP ModSecurity Core Rule Set để giúp ngăn chặn các tấn công XSS.

Ngoài ra, bạn cũng có thể sử dụng các hàm như filter_input() để loại bỏ dữ liệu đầu vào không an toàn.

Kiểm soát đầu ra

Luôn luôn mã hóa dữ liệu trước khi hiển thị chúng trên trình duyệt. Sử dụng hàm như htmlspecialchars() hoặc thư viện tương tự để chuyển những ký tự đặc biệt thành các entity HTML.

Sử dụng Content Security Policy (CSP)

Thiết lập CSP để xác định nguồn gốc của các tài nguyên được chấp nhận trên trang web của bạn. CSP giúp ngăn chặn việc chèn mã độc hại từ các nguồn không đáng tin cậy.

Sử dụng WAF (Web Application Firewall)

WAF có thể giúp ngăn chặn nhiều loại tấn công XSS bằng cách kiểm tra các yêu cầu và phản hồi HTTP và chặn các yêu cầu có vẻ đáng ngờ.

Tránh sử dụng inline scripts

Tránh viết mã JavaScript trực tiếp trong HTML. Sử dụng các tệp ngoại vi (external files) thay vì viết mã trong các thuộc tính sự kiện HTML như onclick.

Sử dụng HttpOnly và Secure cookies

Đặt thuộc tính HttpOnly cho cookies để ngăn chặn việc truy cập thông qua JavaScript. Đồng thời, sử dụng thuộc tính Secure để cookies chỉ được gửi qua kết nối HTTPS bảo mật.

Regular Expression Validation

Sử dụng các biểu thức chính quy để kiểm tra đầu vào từ người dùng, giúp loại bỏ hoặc chuyển đổi các ký tự đặc biệt.

Update Regularly

Đảm bảo rằng tất cả các thành phần phần mềm (ví dụ: frameworks, thư viện) sử dụng trong ứng dụng của bạn đều được cập nhật đều đặn để bảo vệ khỏi các lỗ hổng bảo mật.

Báo cáo và theo dõi lỗ hổng

Thực hiện kiểm thử bảo mật định kỳ và thiết lập một cơ chế để báo cáo các lỗ hổng XSS tìm thấy trong ứng dụng của bạn.

Hạn chế quyền truy cập

Hạn chế quyền truy cập vào các tài khoản và chức năng dành cho những người dùng cần thiết. Điều này giúp giảm nguy cơ tấn công XSS vì hacker không thể truy cập vào nhiều tài khoản khác nhau.

Tóm lại, việc hiểu rõ về XSS và cách ngăn chặn hình thức tấn công này là rất quan trọng trong thế giới trực tuyến. Bằng cách thiết lập các biện pháp bảo mật thích hợp, chúng ta có thể giảm thiểu rủi ro bị tấn công XSS, bảo vệ thông tin cá nhân của người dùng và duy trì tính toàn vẹn của trang web.

Những câu hỏi thường gặp

XSS có phải là một hình thức tấn công nghiêm trọng?

XSS là một hình thức tấn công rất nghiêm trọng đối với các trang web và ứng dụng web. Kẻ tấn công có thể chèn mã độc hại vào trang web và thực hiện các hành động xâm phạm đến quyền riêng tư cũng như lợi ích từ người dùng.

Có những phần mềm nào giúp ngăn chặn XSS?

Có nhiều công cụ và phần mềm có thể giúp ngăn chặn tấn công XSS như: OWASP AntiSamy, DOMPurify, Burp Suite,…

Trình duyệt web có thể tự động ngăn chặn XSS không?

Một số trình duyệt web cung cấp bộ lọc XSS tích hợp để ngăn chặn các tấn công XSS.

Bộ lọc này hoạt động bằng cách quét các dữ liệu đầu vào và đầu ra của trang web. Nếu phát hiện bất kỳ mã JavaScript độc nào trong dữ liệu đầu vào được gửi đến trang web hoặc trong nội dung trang web được trả về cho người dùng, bộ lọc sẽ ngăn chặn việc thực thi mã đó.

SSL có giúp ngăn chặn XSS không?

Mục tiêu chính của SSL là bảo vệ tính toàn vẹn và quyền riêng tư của dữ liệu trong quá trình truyền tải chứ không phải ngăn chặn các tấn công web cụ thể như XSS.

Tuy nhiên, SSL cũng có thể giúp giảm thiểu một số loại tấn công XSS, đặc biệt là các phiên bản cũ của XSS như “Mixed Content” attacks. Hacker sẽ cố gắng chèn các tài nguyên không an toàn vào trang web bằng cách sử dụng HTTP thay vì HTTPS. Khi đó, SSL có thể ngăn chặn việc này bằng cách yêu cầu tất cả các tài nguyên trên trang web phải được tải qua kết nối an toàn HTTPS.